一、下载安装Wireshark - 点击下载并持续next安装

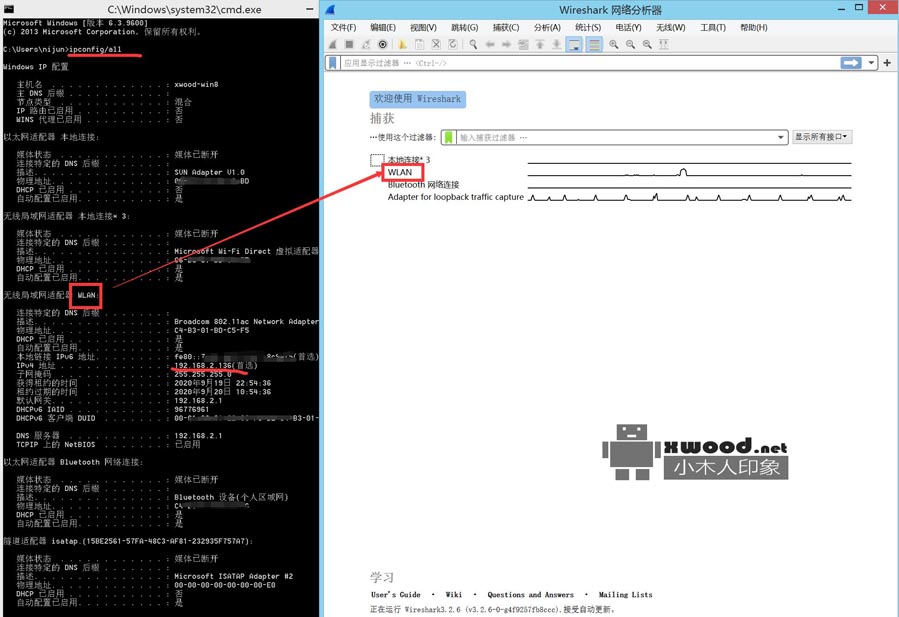

二、安装完成后,如下图根据实际网卡绑定后进行分析

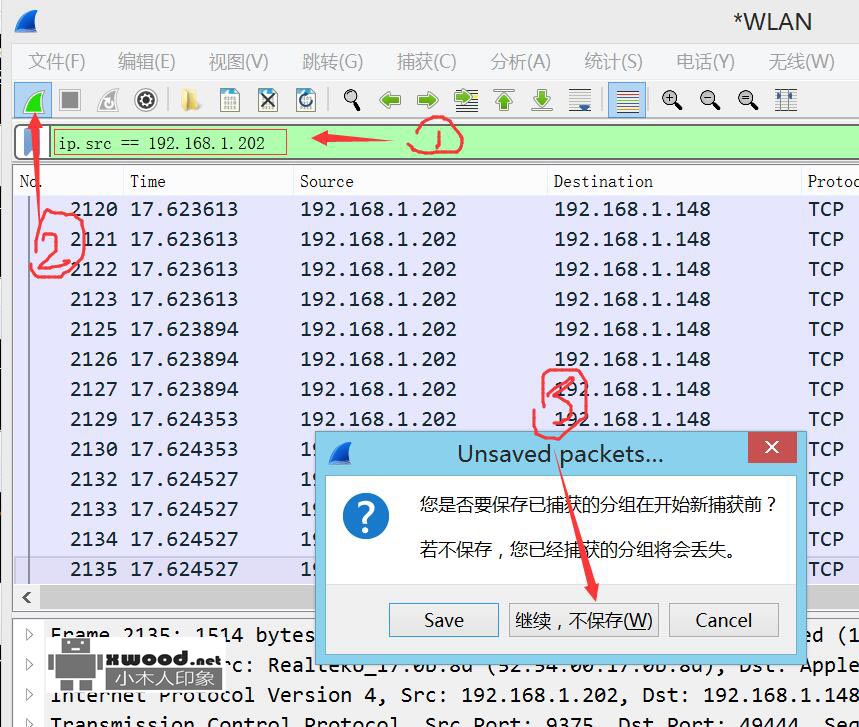

三、先停止后,过滤器设置只过滤监听“ip.src==192.168.1.202”http服务器地址

四、如下图,点击刷新http://192.168.1.202:8080/xwood-pms/login.action,抓紧显示都是来源于192.168.1.202的http数据包

另:其他表达式规则设置

过滤表达式的规则@b@表达式规则@b@ 1. 协议过滤@b@比如TCP,只显示TCP协议。@b@2. IP 过滤@b@比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102,@b@ip.dst==192.168.1.102, 目标地址为192.168.1.102@b@3. 端口过滤@b@tcp.port ==80, 端口为80的@b@tcp.srcport == 80, 只显示TCP协议的愿端口为80的。@b@4. Http模式过滤@b@http.request.method=="GET", 只显示HTTP GET方法的。@b@5. 逻辑运算符为 AND/ OR

| 过滤表达式 | 用途 |

| http | 只查看HTTP协议的记录 |

| ip.src ==192.168.1.102 or ip.dst==192.168.1.102 | 源地址或者目标地址是192.168.1.102 |

| snmp && udp.dstport == 162 | 抓取SNMP Trap包 |